20-day Trial

Privacy Policy

Una soluzione di Identity Governance and Administration (IGA) adatta alle tue esigenze

Garantisci che gli utenti giusti abbiano i giusti accessi al momento giusto.

Migliora la sicurezza e la responsabilità garantendo che tipo, contenuti e motivazioni dell’accesso, nonché persone o computer a cui viene concesso, siano quelli giusti.

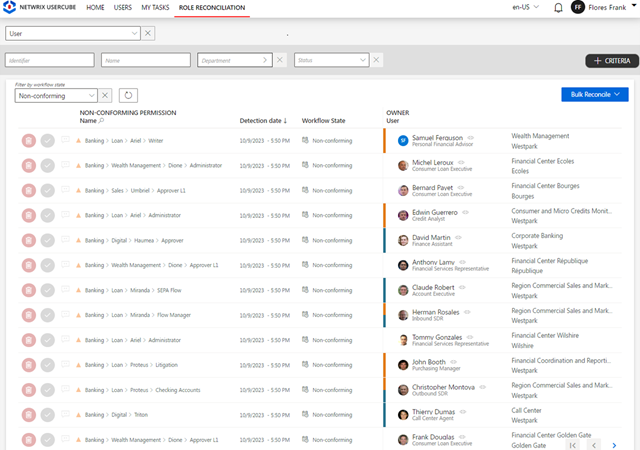

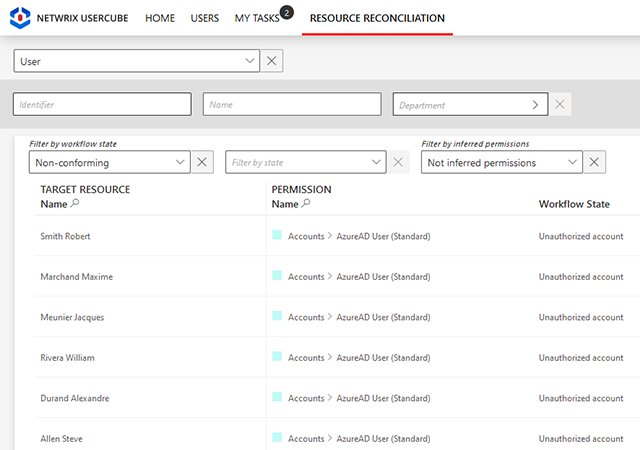

Riduci al minimo i rischi per la sicurezza limitando l'accesso ai dati sensibili

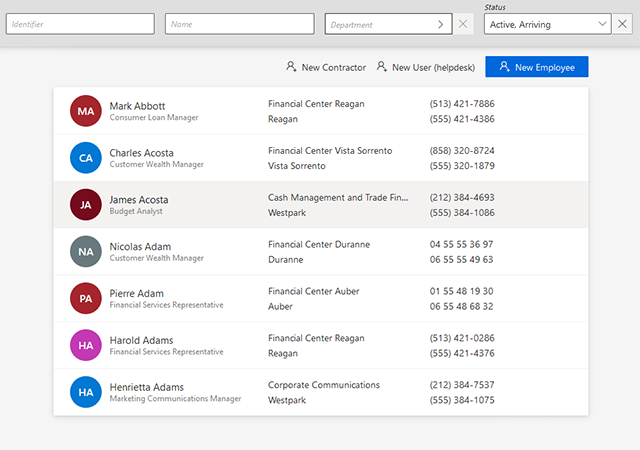

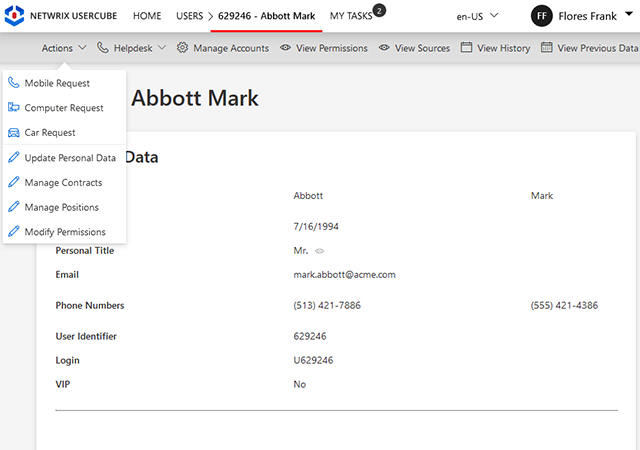

Spesso, nella gestione degli accessi, viene data priorità agli account utente tecnici, rispetto alle identità, non valorizzando il prezioso contributo degli utenti business e aumentando il carico di lavoro del supporto. Consentendo agli utenti business di contribuire alla gestione e alla governance degli accessi, puoi alleggerire il carico di lavoro dei team IT.

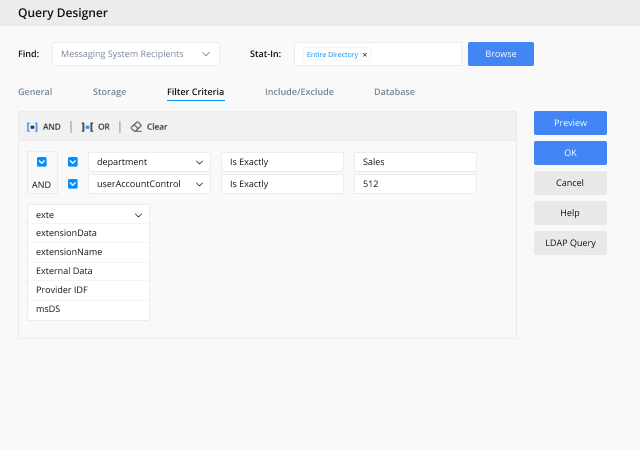

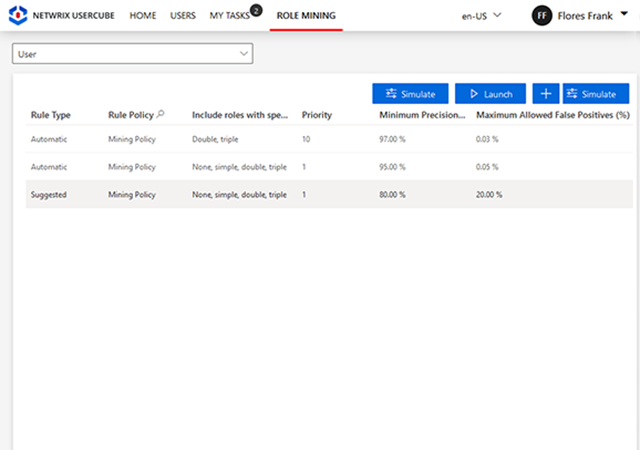

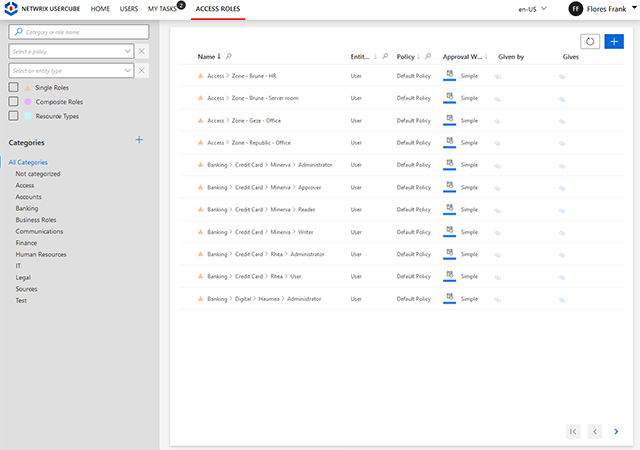

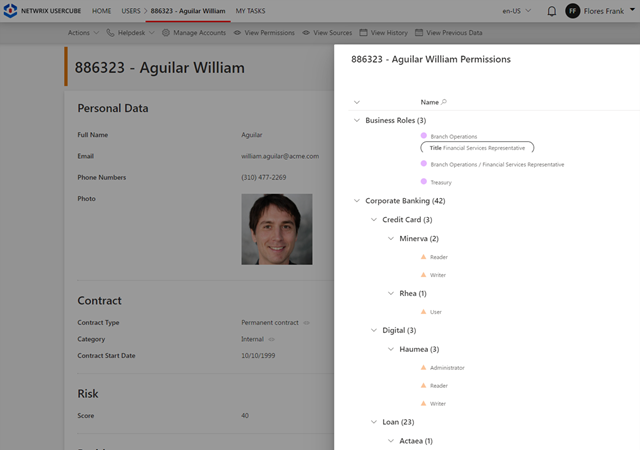

Abilita un'implementazione granulare delle policy su sistemi diversi, tramite ruoli personalizzabili

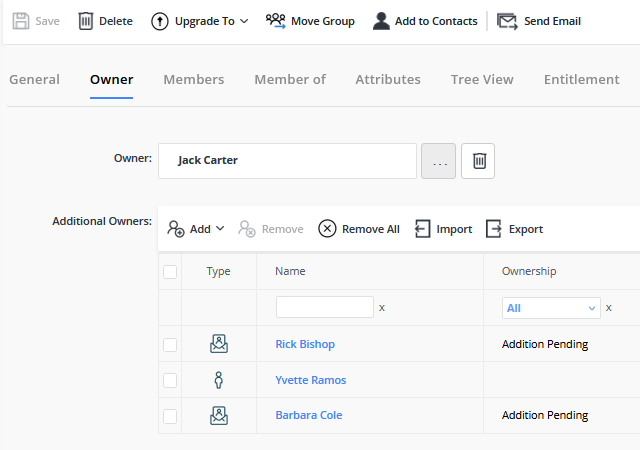

Implementa nel tuo sistema di gestione delle identità policy solide, con ruoli personalizzabili. Questi ruoli, di business o tecnici, offrono un controllo granulare sulle capacità e sull'applicazione delle policy, consentendo allo stesso tempo il controllo delegato su oggetti provenienti da vari sistemi.

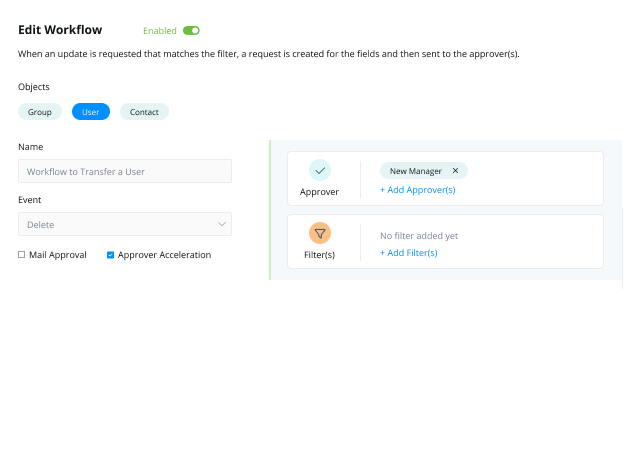

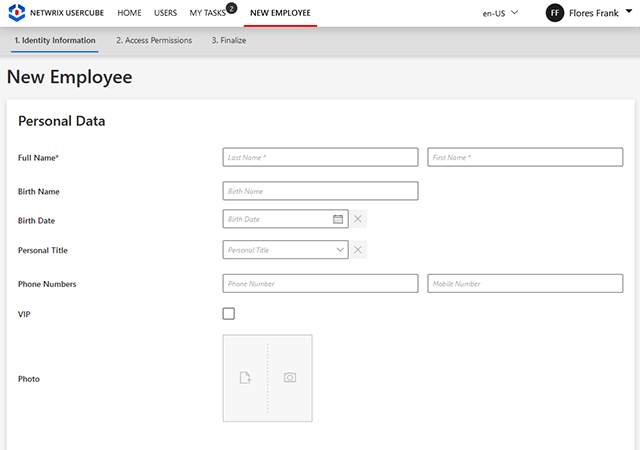

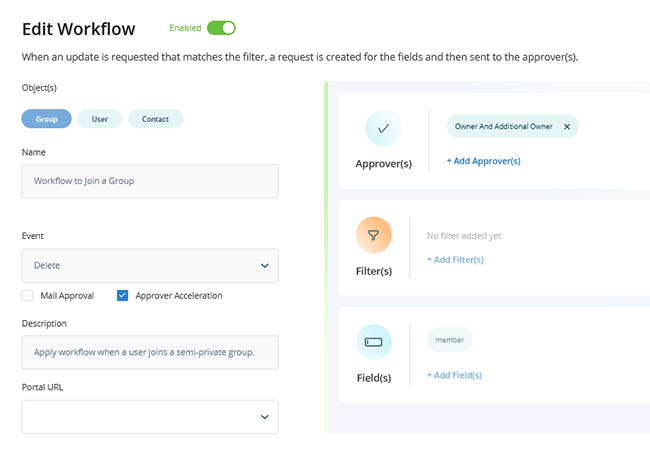

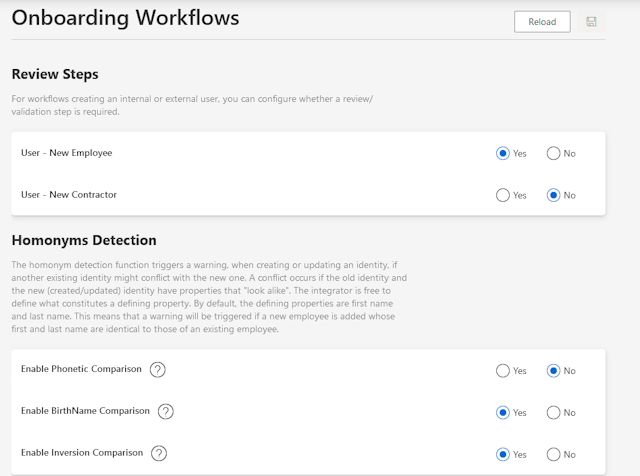

Crea workflow che incorporano processi automatizzati, umani e verificabili

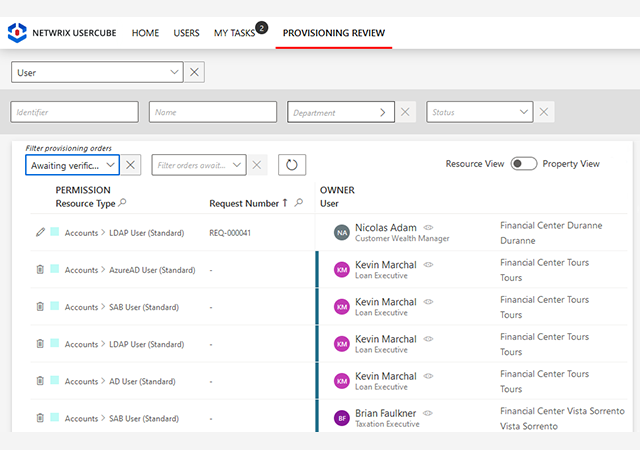

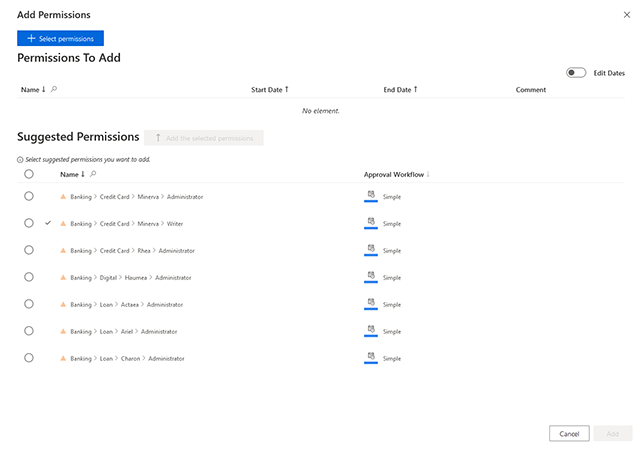

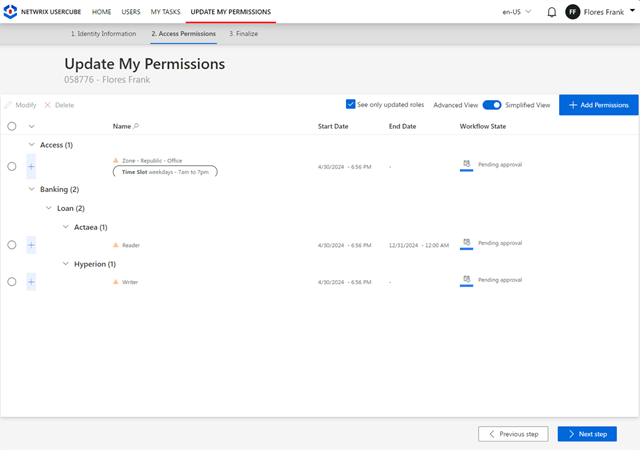

Metti gli utenti e i loro responsabili in condizione di richiedere l'accesso tramite un'interfaccia self-service, inviando richieste di approvazione ai proprietari delle applicazioni o ai responsabili della sicurezza competenti. Semplifica la gestione dei gruppi consentendo agli utenti di unirsi ai gruppi o di abbandonarli in base ai loro ruoli, sotto la supervisione degli stakeholder di business.

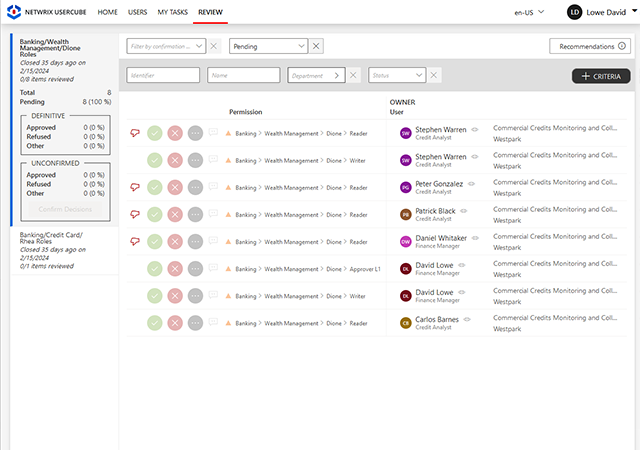

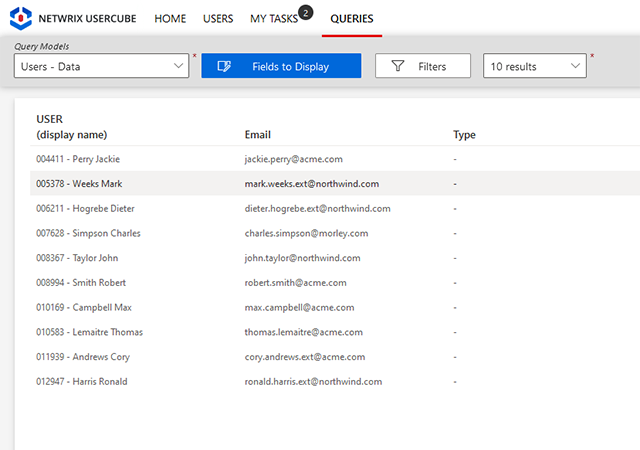

Soddisfa le richieste dei revisori con campagne di attestazione e report di conformità automatizzati

Mantieni la supervisione sulla governance delle tue identità ed ottieni facilmente i dati giustificativi di cui hai bisogno per dimostrare la conformità, con un'ampia serie di report personalizzabili ed un richiedente interattivo per rispondere a tutte le domande dei revisori.

_2.png)

_edit.png)