Software per la sicurezza dei dati fatto a dovere

Privacy Policy

La sicurezza aziendale non può più contare su soluzioni di sicurezza IT multiple point. Le società stanno iniziando a implementare un approccio incentrato sui dati, concentrandosi sulle risorse digitali più critiche, ovvero i dati dei clienti e delle aziende, anziché correre dietro alle singole minacce. Netwrix Auditor è incentrato sulla sicurezza dei dati.

Identificare le informazioni sensibili nascoste in dati strutturati o non strutturati, in locale o nel cloud, consente di ridurre la sovraesposizione e rilevare i comportamenti sospetti in tempo utile per interrompere una violazione.

Concentra i tuoi sforzi per Proteggere

i dati veramente importanti

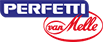

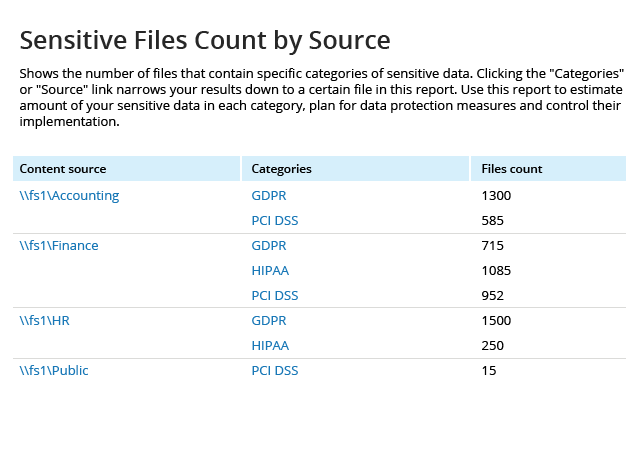

Classifica e tagga sia i dati non strutturati che quelli strutturati indipendentemente dalla loro posizione, in modo da poter dare la priorità alla sicurezza delle informazioni sensibili. Applica coerentemente le politiche di sicurezza su più dati

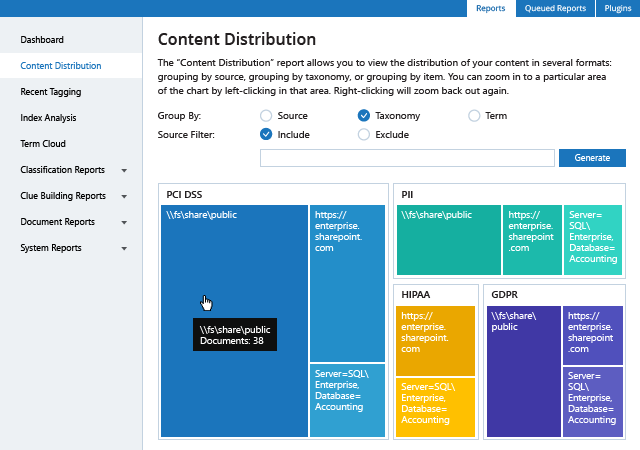

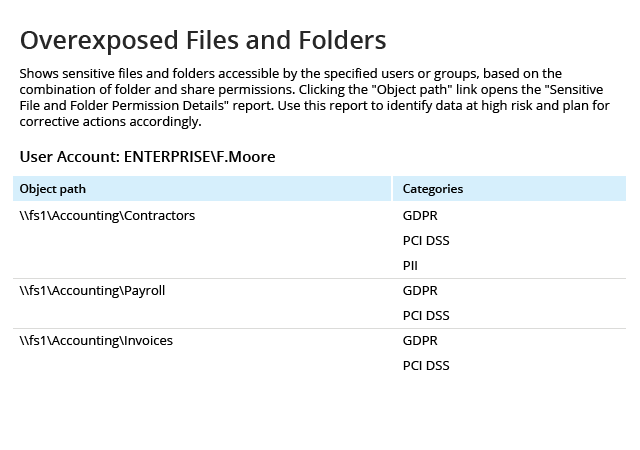

Scopri quali sono i dati sensibili più a rischio, per poter dare la priorità alla risoluzione di tali rischi. Netwrix Auditor consente di identificare le informazioni sensibili esposte a un numero elevato di utenti senza necessità aziendali o archiviate in una posizione non protetta.

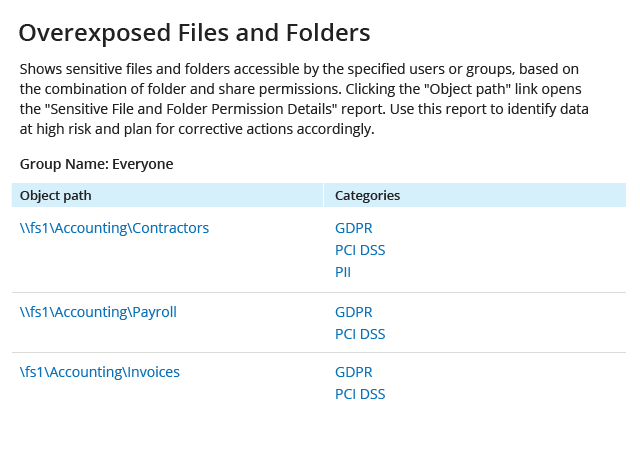

Identifica sia i dati che le lacune di sicurezza dell'infrastruttura, quali un numero elevato di autorizzazioni assegnate in maniera diretta o troppi account utente inattivi. Valuta continuamente questi parametri di sicurezza e concentrarsi su quelli più importanti.

Classifica e tagga sia i dati non strutturati che quelli strutturati indipendentemente dalla loro posizione, in modo da poter dare la priorità alla sicurezza delle informazioni sensibili. Applica coerentemente le politiche di sicurezza su più dati

Scopri quali sono i dati sensibili più a rischio, per poter dare la priorità alla risoluzione di tali rischi. Netwrix Auditor consente di identificare le informazioni sensibili esposte a un numero elevato di utenti senza necessità aziendali o archiviate in una posizione non protetta.

Identifica sia i dati che le lacune di sicurezza dell'infrastruttura, quali un numero elevato di autorizzazioni assegnate in maniera diretta o troppi account utente inattivi. Valuta continuamente questi parametri di sicurezza e concentrarsi su quelli più importanti.

Riduci al Minimo il Rischio di una Violazione

Se un file sensibile si apre in una posizione inaspettata, sposta automaticamente in un'area di quarantena fino a quando non è possibile determinare dove deve essere archiviato e chi dovrebbe accedervi.

Se un file sensibile si apre in una posizione inaspettata, sposta automaticamente in un'area di quarantena fino a quando non è possibile determinare dove deve essere archiviato e chi dovrebbe accedervi.

Se i controlli di accesso relativi ai dati sensibili non sono appropriati al rischio, rimuovere automaticamente tutti i diritti alla lettura o modifica dei dati dai gruppi di accesso globali quali Everyone che utilizzano questo software per la protezione dei dati

Se i controlli di accesso relativi ai dati sensibili non sono appropriati al rischio, rimuovere automaticamente tutti i diritti alla lettura o modifica dei dati dai gruppi di accesso globali quali Everyone che utilizzano questo software per la protezione dei dati

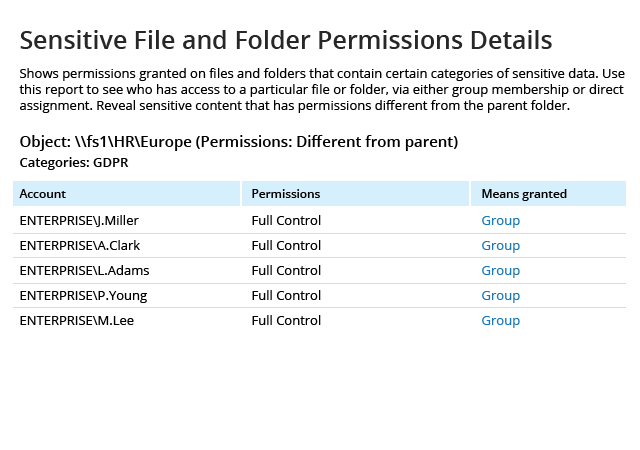

Scopri chi ha accesso a quali dati sensibili e in che modo hanno ottenuto quell'accesso, e abilita i proprietari dei dati a verificare regolarmente che tali diritti siano in linea con le esigenze aziendali. In caso contrario, rimuovi le autorizzazioni in numero superiore per applicare il principio dei privilegi minimi e mantieni il rischio a un livello accettabile.

Scopri chi ha accesso a quali dati sensibili e in che modo hanno ottenuto quell'accesso, e abilita i proprietari dei dati a verificare regolarmente che tali diritti siano in linea con le esigenze aziendali. In caso contrario, rimuovi le autorizzazioni in numero superiore per applicare il principio dei privilegi minimi e mantieni il rischio a un livello accettabile.

Riduci il rischio di esposizione di informazioni riservate mediante l’oscurazione automatica dei contenuti sensibili nei documenti se non vi è alcuna esigenza aziendale per cui debbano essere lì. Mantieni la produttività conservando intatto il resto del documento.

Riduci il rischio di esposizione di informazioni riservate mediante l’oscurazione automatica dei contenuti sensibili nei documenti se non vi è alcuna esigenza aziendale per cui debbano essere lì. Mantieni la produttività conservando intatto il resto del documento.

Gli oggetti non sensibili non richiedono protezione. Sfrutta i tag di classificazione ad alta precisione scritti da Netwrix Auditor per aumentare l'accuratezza del software di sicurezza endpoint, delle soluzioni per la prevenzione della perdita di dati e delle altre tecnologie di sicurezza IT e prodotti in cui hai investito.

Gli oggetti non sensibili non richiedono protezione. Sfrutta i tag di classificazione ad alta precisione scritti da Netwrix Auditor per aumentare l'accuratezza del software di sicurezza endpoint, delle soluzioni per la prevenzione della perdita di dati e delle altre tecnologie di sicurezza IT e prodotti in cui hai investito.

Rileva in maniera tempestiva

le Minacce alla Sicurezza dei Dati

degli account privilegiati

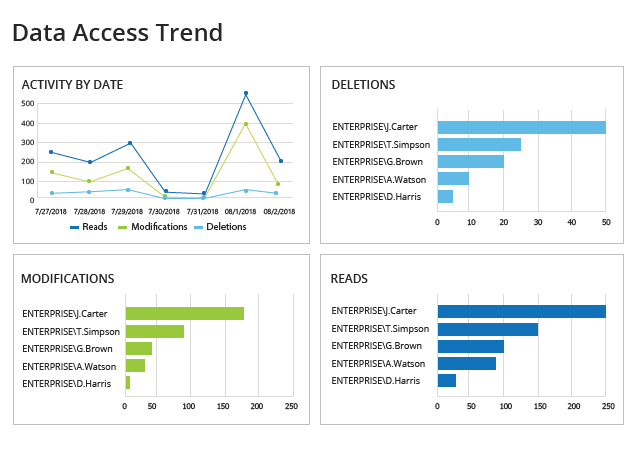

Monitora continuamente l'attività degli amministratori e di altri

utenti privilegiati in tutti i sistemi per garantire che vengano seguite

le politiche interne e non abusino dei loro privilegi per accedere, modificare o eliminare i dati sensibili senza essere colti in flagrante.

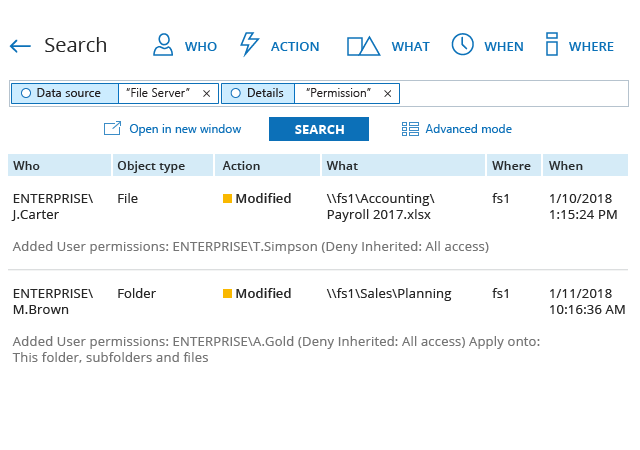

Rileva eventuali modifiche ai diritti di accesso o all'appartenenza

al gruppo in modo da poter valutare se eventuali autorizzazioni ai dati sensibili sono state modificate senza un motivo legittimo.

Ripristina rapidamente eventuali modifiche improprie per ridurre i rischi e proteggere i dati.

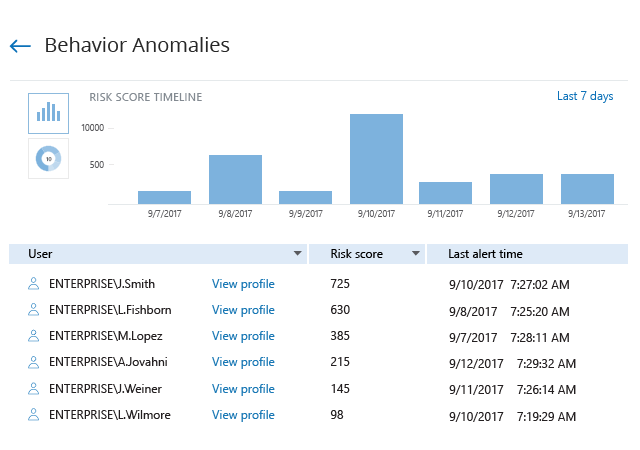

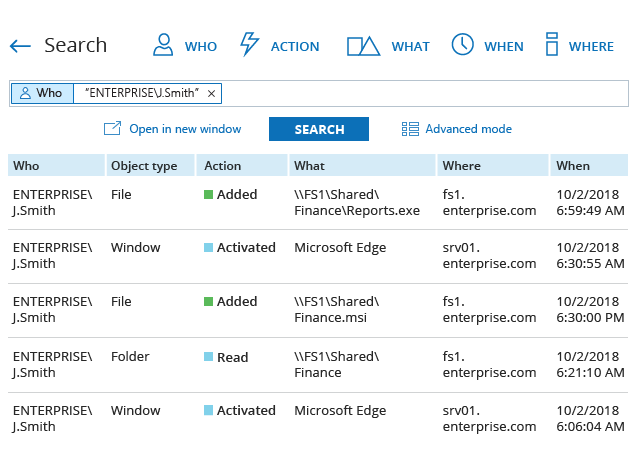

Rileva prontamente anche i segnali impercettibili di probabili minacce alla sicurezza dei dati in corso, quali accessi insoliti, accesso remoto non autorizzato alla tua rete o utenti che accedono a dati sensibili ai quali prima non avevano accesso. Identifica e analizza facilmente gli utenti che presentano il maggior rischio con una vista aggregata dell'attività anomala di ciascun individuo.

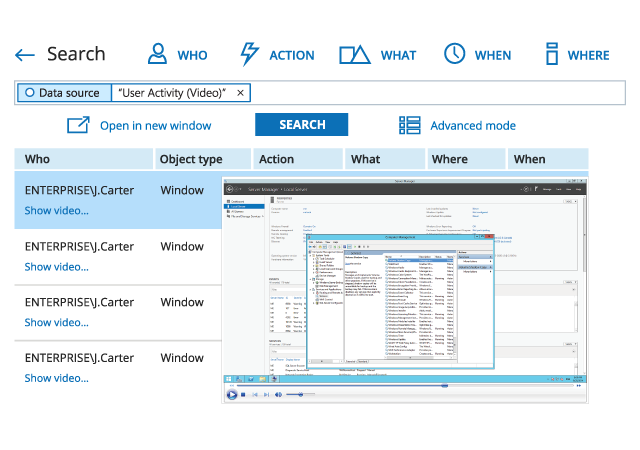

Monitora attentamente l'attività degli account utente di terzi in qualsiasi sistema o applicazione, anche se non genera alcun registro, per garantire la piena responsabilità. Ricevi notifiche ogni volta che un fornitore compie qualcosa che non rientra nel proprio ambito di attività, poiché le azioni non autorizzate potrebbero mettere a rischio i tuoi dati.

degli account privilegiati

Monitora continuamente l'attività degli amministratori e di altri

utenti privilegiati in tutti i sistemi per garantire che vengano seguite

le politiche interne e non abusino dei loro privilegi per accedere, modificare o eliminare i dati sensibili senza essere colti in flagrante.

Rileva eventuali modifiche ai diritti di accesso o all'appartenenza

al gruppo in modo da poter valutare se eventuali autorizzazioni ai dati sensibili sono state modificate senza un motivo legittimo.

Ripristina rapidamente eventuali modifiche improprie per ridurre i rischi e proteggere i dati.

Rileva prontamente anche i segnali impercettibili di probabili minacce alla sicurezza dei dati in corso, quali accessi insoliti, accesso remoto non autorizzato alla tua rete o utenti che accedono a dati sensibili ai quali prima non avevano accesso. Identifica e analizza facilmente gli utenti che presentano il maggior rischio con una vista aggregata dell'attività anomala di ciascun individuo.

Monitora attentamente l'attività degli account utente di terzi in qualsiasi sistema o applicazione, anche se non genera alcun registro, per garantire la piena responsabilità. Ricevi notifiche ogni volta che un fornitore compie qualcosa che non rientra nel proprio ambito di attività, poiché le azioni non autorizzate potrebbero mettere a rischio i tuoi dati.

Prendi Decisioni di Risposta più Informate in Meno Tempo

alle minacce anticipate

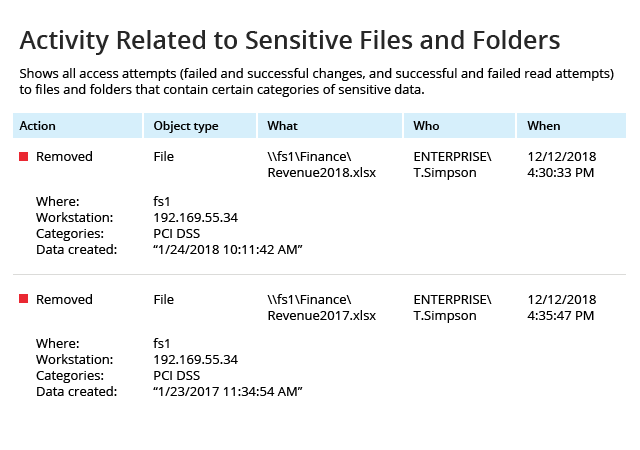

Risolvi rapidamente gli incidenti che riguardano i dati sensibili: potrai comprendere esattamente cosa è successo, com'è successo, chi c'è dietro e quali informazioni sono state coinvolte. Utilizza queste informazioni per formulare la migliore risposta possibile all'incidente.

Risolvi rapidamente gli incidenti che riguardano i dati sensibili: potrai comprendere esattamente cosa è successo, com'è successo, chi c'è dietro e quali informazioni sono state coinvolte. Utilizza queste informazioni per formulare la migliore risposta possibile all'incidente.

alle minacce anticipate

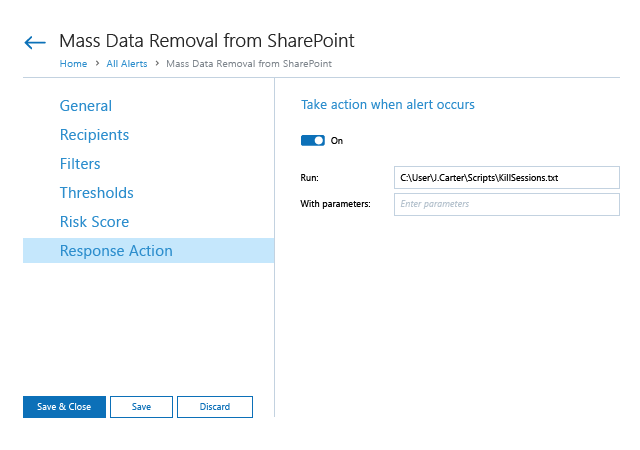

Reagisci più velocemente alle minacce alla sicurezza dei dati automatizzando la risposta agli incidenti prevedibili. Fornisci un supporto iniziale per gli incidenti e consente lo svolgimento di indagini più rapide e accurate integrando Netwrix Auditor nel processo SecOps.

Reagisci più velocemente alle minacce alla sicurezza dei dati automatizzando la risposta agli incidenti prevedibili. Fornisci un supporto iniziale per gli incidenti e consente lo svolgimento di indagini più rapide e accurate integrando Netwrix Auditor nel processo SecOps.

Analizza la quantità di dati a cui un utente malevolo o un account compromesso ha avuto accesso e quali dati sono stati effettivamente visualizzati, modificati o eliminati. Utilizza queste informazioni per stabilire se è necessario segnalare l'incidente e, se dovuto, rispettare i requisiti in materia di notifica delle violazioni, informando tutte le parti interessate.

Analizza la quantità di dati a cui un utente malevolo o un account compromesso ha avuto accesso e quali dati sono stati effettivamente visualizzati, modificati o eliminati. Utilizza queste informazioni per stabilire se è necessario segnalare l'incidente e, se dovuto, rispettare i requisiti in materia di notifica delle violazioni, informando tutte le parti interessate.

Facilita il recupero dei dati chiave

e impara dagli incidenti del passato

Cataloga i tuoi dati e scopri dove si trovano i dati più sensibili o business-critical. Crea piani di recupero delle informazioni che rendano prioritario il ripristino di queste informazioni

Stabilisci quali dati (sensibili, confidenziali o mission-critical) sono stati danneggiati durante l'attacco e quali sono le priorità per recuperarli. Scopri chi ha avuto accesso a questi documenti per rendere produttivi i tuoi utenti aziendali il prima possibile.

Analizza come esattamente un incidente è accaduto e usa queste informazioni per migliorare la tua strategia di data security e prevenire incidenti simili nel futuro.

Cataloga i tuoi dati e scopri dove si trovano i dati più sensibili o business-critical. Crea piani di recupero delle informazioni che rendano prioritario il ripristino di queste informazioni

Stabilisci quali dati (sensibili, confidenziali o mission-critical) sono stati danneggiati durante l'attacco e quali sono le priorità per recuperarli. Scopri chi ha avuto accesso a questi documenti per rendere produttivi i tuoi utenti aziendali il prima possibile.

Analizza come esattamente un incidente è accaduto e usa queste informazioni per migliorare la tua strategia di data security e prevenire incidenti simili nel futuro.

Raggiungere, Mantenere e Dimostrare la conformità

Implementa i controlli di conformità nell'intera infrastruttura e verifica regolarmente se funzionano come previsto. Se le politiche scritte in materia di sicurezza differiscono da quelle effettivamente esistenti, correggi i controlli di sicurezza dei dati difettosi prima che gli auditor li rilevino.

Implementa i controlli di conformità nell'intera infrastruttura e verifica regolarmente se funzionano come previsto. Se le politiche scritte in materia di sicurezza differiscono da quelle effettivamente esistenti, correggi i controlli di sicurezza dei dati difettosi prima che gli auditor li rilevino.

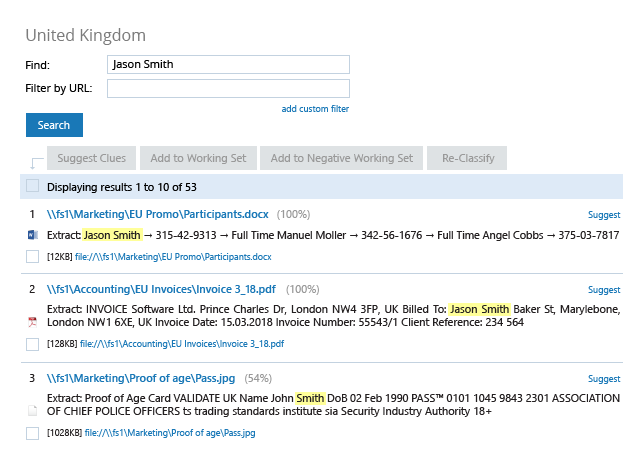

Trova facilmente tutti i dati memorizzati su un particolare soggetto interessato quando esercita i diritti alla privacy secondo GDPR, CCPA e altre normative moderne. Gli fornisci un elenco di queste informazioni o le cancella completamente se dovesse ritirare il consenso.

Trova facilmente tutti i dati memorizzati su un particolare soggetto interessato quando esercita i diritti alla privacy secondo GDPR, CCPA e altre normative moderne. Gli fornisci un elenco di queste informazioni o le cancella completamente se dovesse ritirare il consenso.

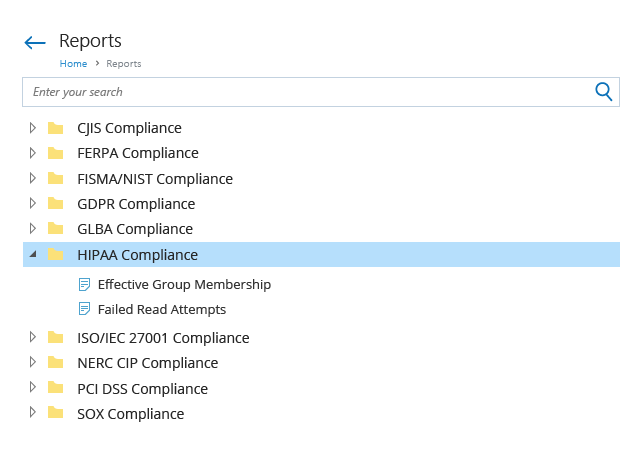

Preparati alla maggior parte delle richieste degli auditor avvalendoti di report pronti all'uso in linea con i controlli di conformità di HIPAA / HITECH, PCI DSS, GDPR e altre normative comuni. Se durante l'audit ci sono domande inattese, utilizza la ricerca interattiva per ottenere rapidamente le informazioni richieste.

Preparati alla maggior parte delle richieste degli auditor avvalendoti di report pronti all'uso in linea con i controlli di conformità di HIPAA / HITECH, PCI DSS, GDPR e altre normative comuni. Se durante l'audit ci sono domande inattese, utilizza la ricerca interattiva per ottenere rapidamente le informazioni richieste.

Architettura Netwrix Auditor, creata per ambienti IT di tutte le dimensioni, sostiene la crescita della tua organizzazione